Introducción

La agenda de ciberseguridad es un reto entre las naciones de Latinoamérica, dada la velocidad de la evolución delciberespacio. Entre los esfuerzos conjuntos de cooperación regional destaca el papel de la Organización de los Estados Americanos (OEA), con la publicación de la Estrategia Interamericana Integral de Seguridad Cibernética (2004) y la declaración de Fortalecimiento de la Seguridad Cibernética en las Américas (2012). En el plano unilateral, países como México, Argentina, Brasil, Colombia y Jamaica han estructurado Estrategias Nacionales de Ciberseguridad (ENCS),con importantes avances para consolidar una política de ciberseguridad, que forman parte de una tendencia creciente de la importancia del tema en la región (Cornaglia y Vercelli 2017).

Sin embargo, la creación de políticas de ciberseguridad enfrenta dificultades ante el incremento deciberamenazas. Tan solo en el bienio 2012-2013 los ciberataques a entidades o sitios de internet públicos y privados crecieron más del 61% (OEA y Symantec 2014).En 2014, países como Ecuador, Guatemala, Bolivia, Perú y Brasil se incluyeron entre las diez principales naciones con más computadoras infectadas por malware. Se sumaronUruguay, Colombia y Chile, que estuvieron por encima de la media mundial de infección, situación que colocó a la región, junto a Asia, en las tasas más altas de virus maliciosos a escala global (PandaLabs 2015).

Las principales ciberamenazasen América Latina son ataques dirigidos por malware para robo de información sensible o confidencial. Las técnicas más utilizadas son el spear-pishing(correo electrónico diseñado para infectar un computador personal), y el watering-hole(infiltración de sitios web legítimos para mandar a través de ellos códigos maliciosos)(OEA y Symantec 2014). También, desde 2015los troyanos dirigidos al fraude bancario han presentado un incremento considerable; se estima que el 92% de las entidades financieras hasufridounciberataque; 37% del total resultaron exitosos (OEA 2018).Ese panorama presenta que las ciberamenazasse concentran en el sector y los usuarios privados. Situación que está ensintonía con las tendencias globales, como parte de las cuales lasactividades relacionadas con el cibercrimen son mayores (77,9% del total) queotras vinculadas a instituciones públicas o gubernamentales, como el ciberespionaje o hacktivismo(Pessiri 2019) (gráfico 1).

Es importante destacar que en América Latina no se ha presentado un ciberataque importante que involucre a actores privados con gubernamentales, con fines o motivaciones políticas, como el ataque de negación de servicio (DoS/DDoS ) acontecido en Tallin (2007) yGeorgia (2008) oataques enfocados al daño de Infraestructura Nacional Crítica (INC), como el de Stuxnet (2010).

En ese sentido, partimos de la hipótesis de quela región y sus ENCS no están preparadas para un ataque de talnaturaleza, y no consideran la posibilidad de que una crisis surgida en el ciberespacio pueda saltar al espacio físico o material. Para probar esto, utilizamos la metodología de estudio de caso para analizar la ENCS de México y hacemos una crítica a sus carencias y debilidades en el contexto actual de ciberamenazas. Posteriormente, hacemos un estudio comparativo de cinco casos de trascendencia en los estudios de seguridad, para presentar la categoría de hecho ciberfísicoy su esquema de analítica para ciberamenazas.

Crítica a la ENCS de México

En México la penetración de internet representa el 60% de la población, lo que significa 71,3 millones de cibernautas. La edad de los usuarios de internet se concentra entre los 18 y 34 años (83,4%). Asimismo, el principal medio de acceso es a través de teléfonos inteligentes(89,7%), y computadora de escritorio y portátil (34%)(INEGI 2018). Durante 2017 las pérdidas económicas enciberseguridad alcanzaron una cifra de 7,7 billones de dólares (Norton 2018). También, en el periodo 2013-2016 los ciberincidentes mostraron un incremento del 300%, al pasar de 20000 a 60000, a la par de que se detectaron 5000 páginas de ciberfraude en el país (Parraguez 2018).

El principal medio de infección de computadores es a través de malware (98%) y el resto se da a través de spear-pishing(Espinosa 2015). Resalta el incremento anual de efectividad de ambasmodalidades de ciberinfección en 2015, con una tasa de crecimiento de 323% para el malware y 409% para spear-pishing(OEA y Symantec2014). Norton (2018) resalta que los usuarios de internet gastaron 55,1 horas en promedio al año enresolver problemas vinculados a infecciones o amenazas provenientes del ciberespacio.

Ciberseguridad en el marco de la ENCS

La ciberseguridad es un tema posicionado en la agenda del gobierno de México. Desde 2013 existen al menos tres documentos que contemplan el tema y son clave para el diseño de políticas públicas: el Plan Nacional de Desarrollo (2013-2018), el Programa de Seguridad Nacional (2014-2018) y el Programa Nacional de Seguridad Pública (2014-2018). Asimismo, en 2017 se creó la Estrategia Nacional de Ciber Seguridad (ENCS), con lo cual México se convirtió en el octavo país en Latinoamérica en crear un documento de esta naturaleza.

Hasta 2018 la ENCS fue coordinada por múltiples instituciones, como la Comisión Nacional de Seguridad (CNS), la Secretaría de Gobernación (Segob), la Policía Federal (PF), con División de Policía Científica, la Secretaría de la Defensa Nacional (SEDENA) y la Secretaría de Marina (SEMAR). Datos de la Policía Científica destacan que hasta 2017 se atendieron 51000 denuncias ciudadanas, más de 200000 incidentes cibernéticos, se desactivaron 17000 sitios fraudulentos y se emitieron más de 2000 alertas de ciberseguridad (ENCS México de 2017).

También, esta división de la PF gestiona el Equipo de Respuesta de Incidentes Informáticos (CERT MX), el cual es miembro del Foro Global para Equipos de Respuesta a Incidentes y Seguridad (FIRST ). Por otra parte, las agencias gubernamentales utilizan el Manual Administrativo General de Gestión de Tecnologías de la Información, Comunicaciones y Ciberseguridad, de estándares ISO 27001.El Instituto Nacional Mexicano de Acceso a la Información, Transparencia y Protección de Datos Personales (INAI) colabora en esfuerzos por una mayor transparencia y disponibilidad de información y sensibiliza a los ciudadanos de sus derechos como usuarios de internet.

En indicadores internacionales, la Unidad de Inteligencia Económica de la Consultora Booz Allen Hamilton, que evalúa el ciberpoder entre las naciones que conforman el Grupo de los 20 (G20), posicionó a México en 11° lugar, a través de una medición de 39 indicadores en atributos que contemplan aspectos como el marco legal, regulatorio, económico y social, latecnología implantada y la aplicación industrial (García 2018). Asimismo, el Índice Mundial de Ciberseguridad de la Unión Internacional de Telecomunicaciones (UIT) posicionó a México en el lugar 18, de un total de 29, respecto a sus capacidades de acción y resiliencia en ciberseguridad (UIT 2014). A pesar de que esas mediciones consideran que el país detenta capacidades intermedias en cuestiones de ciberseguridad, es necesaria una crítica para mejorar la capacidad de acción de la ENCS y su capacidad de enfrentar ciberamenazas.

Revisión de la ENCS de México

El objetivo general de la ENCS de México es:

Fortalecer las acciones en materia de ciberseguridad aplicables a los ámbitos social, económico y político que permitan a la población y a las organizaciones públicas y privadas, el uso y aprovechamiento de las Tecnología de Información de la Comunicación (TIC) de manera responsable para el desarrollo sostenible del Estado Mexicano (ENCS de México 2017).

El enunciado anterior contiene múltiples elementos vinculados a la creación de capacidades de resiliencia en el ciberespacio: su comprensión multidimensional (en la esfera social, económica y política) yla coordinación y cooperación de entidades públicas o privadas. Sin embargo, en su segunda parte es visible cómo la estrategia del país está concentrada en incrementar la penetración del internet y consolidar su uso como un derecho universal, más que en crear capacidades de resiliencia ante ciberamenazas. Esa conclusión es más visible al revisar su estructura:

Objetivos estratégicos: sociedad y derechos, economía e innovación, instituciones públicas, seguridad pública, seguridad nacional. Principios rectores: perspectiva de derechos humanos, enfoque basado en gestión de riesgos, colaboración multidisciplinaria y de múltiples actores. Ejes transversales: cultura de ciberseguridad, desarrollo de capacidades, coordinación y colaboración, investigación, desarrollo e innovación TIC, estándares y criterios técnicos, infraestructuras críticas, marco jurídico y autorregulación, medición y seguimiento.

La ENCSsostiene que sus objetivos estratégicos y principios rectores se concentran en aumentar el uso de internet en México. Esta visión se vincula al concepto de brecha digital,que representa la separación entre las personas que utilizan las TIC como una parte de su vida diaria y quienes no tienen acceso a ellas o no saben cómo utilizarlas (Gómez et al. 2018).Laaún baja penetración de internet en México explica el énfasis del documento en mejorar suuso y acceso. Una primera crítica a la ENCS se basaen esta condición, dado que la reducción de la brecha digital entre usuarios y no usuarios corresponde a otro tipo de política pública.

Por otra parte, el apartado de la ENCS más vinculado al desarrollo de capacidades de resiliencia en el ciberespacio se concentra en sus ejes trasversales. Entre estos destacan: a) desarrollo de capacidades, b) coordinación y colaboración, c) infraestructuras críticas y d) marco jurídico y autorregulación. No obstante, la ENCS se presenta más como un documento en construcción que una política de ciberseguridad que contemple protocolos o mecanismos para consolidar capacidades de acción y reacción en materia de ciberseguridad.

Los apartados de desarrollo de capacidades, coordinación y colaboración contienen oraciones ambiguas que no se concretan en indicadores, metas concretas o cuantificables. A la par, estas secciones deben incluir un organigrama de la política de cooperación entre las instituciones del gobierno encargadas de la ciberseguridad, como la División Científica, SEDENA, SEMAR, Segob, etc., en el que destaquen las facultades de cada una en la ENCS (Espinosa 2015). Una tarea pendiente es identificar los vínculos y actores de la industria privada interesados en colaborar con el gobierno. En ese sentido, resalta que durante 2017, el mismo año de la publicación de la ENCS, la Cámara Nacional de la Industria Electrónica, Telecomunicaciones y Tecnologías de la Información (CANIETI) presentó un informe relacionado con el tema, en que solicitó al gobierno el establecimiento de una Agencia Nacional de Ciberseguridad que coordine la ENCS entre actores gubernamentales y privados, y establezca una ruta crítica para la gobernanza de internet en México (Parraguez 2018).

Un aspecto de interés es que en el eje transversal deINC se cita la Ley Nacional de Seguridad como documento rector de la política de ciberseguridad (ENCS de México 2017). Sin embargo, no se destacan acciones fundamentales para su protección, como la actualización del catálogo de INC de México, así como la diferenciación entre cuáles deben ser administradas por entidades públicas y privadas. Del mismo modo, no se sugiere la elaboración de guías y estándares para su protección (Calderón 2018?).

Por último, en el eje de marco jurídico y autorregulación, destacamos la necesidad de actualizar las legislaciones nacionales que engloban al ciberespacio, con base en lo establecido en el Convenio de Budapest (García 2018), una actualización sobre la clasificación de ciberdelitos punibles (Espinosa 2015) y la armonización de todas las leyes sobre delitos informáticos (Parraguez 2018). Entre las normativas se encuentran:el art. 16 (referente a la inviolabilidad de las comunicaciones y la protección de los datos personales), de la Constitución Política de los Estados Unidos Mexicanos; los artículos 167 (sanción por la interrupción, interferencia e intervención de comunicaciones electrónicas), 202 (almacenamiento y difusión de pornografía infantil por medios electrónicos) y 211 Bis (acceso ilícito a equipos y sistemas de informática) del Código Penal Federal. También el Título IV, Capítulo IV (de regulación de la copia, alteración y reproducción de software y bases de datos) de la Ley Federal del Derecho de Autor yel Art. 298 (de pena al bloqueo del servicio de internet; intercepción de la información transmitida en redes públicas y no adopción de medidas para garantizar la confidencialidad y privacidad de comunicaciones) de la Ley Federal de Telecomunicaciones y Radiodifusión.

La crítica realizada a la ENCS de México devela que existe una marcada distancia entre el entorno actual de ciberamenazas a escala global y su contenido. Asimismo, no existe una concordancia o revisión para el aprendizaje de experiencias internacionales, para comprender el potencial del ciberespacio como un instrumento para vulnerar la seguridad pública o nacional, a escala local, nacional o internacional, que tome en cuentaque las crisis surgidas en esta arena pueden brincar del espacio virtual al material. Cómo propuesta de análisis para la promoción de una agenda de ciberseguridad,se presentala categoría de hecho ciberfísico, que explicaremos a través de un estudio comparativo de cinco casos de interés para los estudios de ciberseguridad.

Revisitando Tallin: interpenetración de la escala local, nacional e internacional

Existe un consenso generalizado entre los estudios de ciberseguridad en señalar a los ataques de Tallin, Estonia(2007), como el primer caso de trascendencia que involucra a internet como un instrumento capaz de vulnerar la seguridad nacional de un Estado. La relevancia del caso hizo que se hablara de internet como un mecanismo capaz de promover una revolución en la política internacional (Kello 2013), que se señalaraal ciberespacio como una nueva arena de confrontación e influencia de las naciones (Hughes 2010), que necesita la construcción de la securitización para su uso y regulación (Hansen y Nissenbaum 2009).

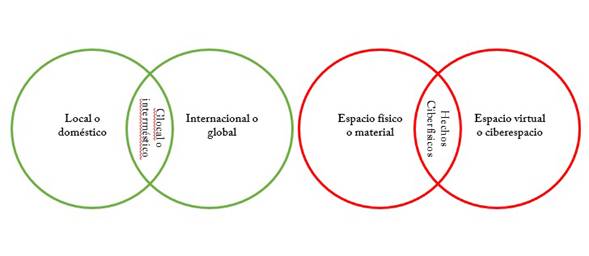

Una particularidad que presentan los análisis centrados en Tallines abordar el evento desde la óptica de la seguridad nacional, con implicaciones para la soberanía de Estonia. En este análisis se proponentres escalas para su comprensión, que explican unhecho ciberfísico,y se muestra cómo unaciberamenaza puede moverse a diferentes escalas y esferas. La figura 1 refleja cómo se superponen los niveles; dentro de cada esfera existen actores y factores que influyeron en la crisis de Tallin.

Escala local-nacional.La crisis de Tallin empieza con una motivación local, que es la reubicación de un monumento soviéticodenominado “Soldado de Bronce”. En primera óptica, su remoción se interpreta como un problema étnico-político que confrontó a dos sectores de la población, uno con raíces culturales estonias y otro de origen ruso-soviético (Schmidt 2013). Desde la perspectiva de la seguridad pública, el malestar político y civil que podía causar el evento no es menor, dado que 350000 habitantes (26,5% del total de la población del país) tenía algún grado de parentesco o filiación con Rusia o el periodo de dominación soviética.Tallin concentra una tercera parte de la población y era susceptible de sufrir fuertes disturbios.

La reubicación del monumento fue un tema central de la agenda parlamentaria desde enero de 2017 (BBC News 2007). De hecho, durante los meses previos a su remoción, el parlamento o Riigikogu legisló dos iniciativas para su reubicación: El Acta de Protección de Tumbas de Guerra, el 10 de enero, y la Ley de Construcciones Prohibidas, el 15 de febrero. Eseaño el país celebró sus primeras elecciones generales que utilizaron el voto electrónico, hecho que formaba parte del proyecto de modernización tecnológica X-Road, cuyo objetivo era volver electrónicos todos los servicios del gobierno para 2015 (Detlefsen 2015).

En ese contexto, la confrontación entre un partido europeísta (Partido Reformista) y un partido cercano a Rusia (Partido del Centro) promovió que la reubicación se aplazara hasta después de las elecciones, el 4 de marzo(BBC 2007). No fue hasta después de la victoria del candidato reformista,AndrusAncip,que el tema se retomó dentro delparlamento. Por último, se destaca que un discurso deAncip, con comentarios despectivos hacia el monumento soviético, el 24 de abril, fue lo que detonó la convocatoria de protestas y consecuentes disturbios.

Escala nacional-internacional. Hasta la convocatoria de protestas en contra del gobierno, la crisis del “Soldado de Bronce” no se había transformado en un problema de ciberseguridad. Los disturbios del 26 de abril se consideraronla peor crisis de seguridad pública del país desde su independencia, pero no formaban parte de una problemática de este tipo.El ataque cibernético se reveló al gobierno cuando este convocó a una reunión del Comité de Crisispara atender los disturbios de seguridad pública y los escenarios de inestabilidad política. Fue en esa reunión que las autoridades de Estonia recibieron la notificación de que los sitios gubernamentales habían empezado a recibir un tráfico inusual de datos, que causóproblemas en los portales en línea y servicios estatales, evento quefue el inicio del ataque DDoS (Nguyen 2013).

El ciberataque perjudicó por completo la operatividad de todos los sitios del gobierno. También, portales privados y de noticiasse vieron imposibilitados de compartir contenido. Enel caso de los bancos, el ataque impidió operaciones como transacciones bancarias y el uso de cajeros electrónicos durante cuatro días. En este punto, resalta el papel de las agencias de noticias extranjeras, principalmente de origen ruso,que sí podían compartir información durante las protestas, mientras otros sitios no tenían esta capacidad. Eso generó desinformación (Detlefsen 2015).

En la vinculación de Estonia con el extranjero,una de las primeras acciones que ejecutó el CERTpara reducir el flujo de información de botsfue bloquear todos los sitios de internet del extranjero, con especial énfasis en los provenientes de Rusia, ya queel 99% de excesos de información debots era de ese país (Schmidt 2013). Con estas acciones, el 30 de abril, el CERT y la policía de Tallin contuvieron el ciberataque y los disturbios en las calles. No obstante, la crisis de seguridad pública y nacional tomaría una nueva forma, al transformarse en una crisis diplomática y de política exterior, debido a las agresiones que recibió la embajadora Marina Kaljurand, en la embajada de Estonia en Moscú, que derivaron en la retirada de la diplomática de Rusia (Finn 2007).

El gobierno estonio presentó el tema de los ciberataques en su agenda de organismos multilaterales para pedir la asistencia y solidaridad de otros países. Lo hizo en la Unión Europea (UE), el 17 de mayo, durante la cumbre UE-Rusia (Martínez 2007) y, de forma unilateral, ante la Secretaría General de la Organización del Atlántico Norte (OTAN), en la que proclamó el artículo 5 de la alianza y exigió que los ciberataques fuera considerado una agresión contra todos sus miembros. La acción resultó exitosa, dado que impulsó la creación del Centro Cooperativo de Ciberdefensa de Excelencia (NATO CCDCOE por sus siglas en inglés), con la finalidad de mejorar la capacidad, cooperación e información de la OTAN anteciberamenazas (Tamkin 2017).

Escala local-nacional-internacional. Esta escalamuestra la interpenetración de la crisis del “Soldado de Bronce” en los tres niveles. La figura2 presenta cada escala: problemáticas, actores involucrados y temporalidad de los sucesos.Expone cómo los sucesos detonadores de cada tema de seguridad difieren en cada nivel. Sin embargo, la interconexión entre la crisis de seguridad pública, el ataque DDoS como problema de seguridad nacional y la crisis diplomática y agenda de política exterior muestra una interrelación entre cada evento.

Figura 2 Escala local-nacional-internacional de la crisis del Soldado de Bronce y los ciberataques de Tallin (2007)

La importancia del análisis es señalar que la crisis de Tallin, al inicio, no correspondía a un problema de ciberseguridad. En un primer nivel se refería a un tema de seguridad pública en un espacio físico. Sin embargo, las condiciones y el contexto político permitieron la injerencia de actores extranjeros para utilizar la problemática local, en una plataforma (internet) que se consideraba una fortaleza de Estonia.

Por otra parte, el punto más álgido del caso de Tallin es cuando se combina la crisis de seguridad pública (en el espacio físico) y el ataque DDoS a todos los servicios electrónicos del gobierno y a entidades privadas (canales de noticias e instituciones bancarias). Es en ese punto de desequilibrio que las autoridades policiales y el CERT realizan las acciones clave, en aras de encontrar una solución a ambas problemáticas.

Posteriormente, la escala local-nacional se enlaza en el ámbito internacional por las tensiones diplomáticas entre Rusia y Estonia, dado el origende los bots ylas agresiones que recibió la misión diplomática estonia. En conclusión, la crisis de Tallin muestracómo los eventos del espacio físico pueden brincar al ciberespacio para vulnerar diferentes niveles de seguridad de un actor estatal, característicaque define a los hechos ciberfísicos.

Cinco casos de los estudios de ciberseguridad y el régimen híbrido del ciberespacio

En este apartado se discute cómo una ciberamenaza, desde la comprensión de una ENCS, es aquella que tenga implicaciones, consecuencias o impacto tanto en el espacio físico o material como en el virtual.

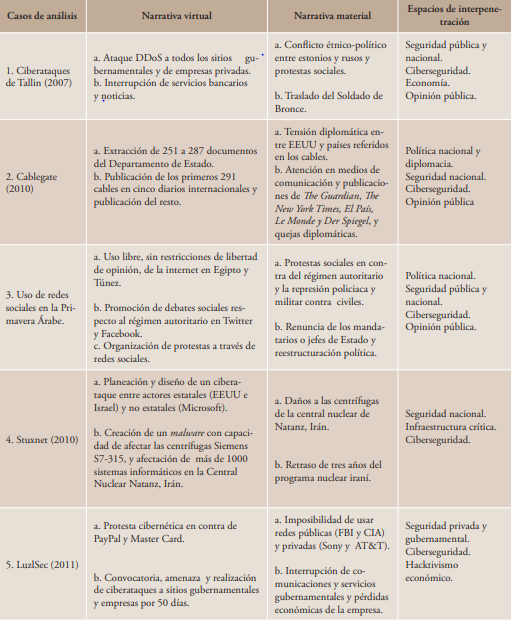

Para esto, se añaden al caso de Tallin otros cuatro casos de interés para los estudios de ciberseguridad: 1)el Cablegatede los papeles del Departamento de Estado de los Estados Unidos (Farrel y Finnemore 2013; Medcalf 2011);2)el uso de redes sociales durante la Primavera Árabe (Auoragh 2012; Bachrach 2011); 3) el gusano Stuxnet,que atacó la base nuclear de Natanz, Irán (Detlefsen 2015; Lagner 2013) y 4)el conjunto de ciberataques a empresas privadas y portales gubernamentales del grupo hacktivistaLulzSec(DiSanto2015; Thaw 2013). En la tabla 1 se presentael resumen del análisis, las implicaciones o consecuencias de la narrativa virtual y material, y los espacios de superposición e interpenetración.

La tabla 1 muestra al menos tres esquemas de análisis para cada caso de estudio: a) las escalas de seguridad (local, nacional o internacional); b) la interdependencia y cooperación de los actores o partes interesadas, que pueden ser gubernamentales o públicos (gobiernos nacionales o locales, instituciones policiacas) y privados (empresas, medios de comunicación, bancos, etc.);y c) la materialización de los efectos de una ciberagresión tanto en el ciberespacio como en el espacio físico.

Hechos ciberfísicos en el régimen híbrido del ciberespacio

El concepto de hecho ciberfísico representa una categoría de análisis para delimitar eventos, casos o unidades de estudio en que lasdinámicas o procesos sociales tienen repercusiones, impactos o consecuencias que vinculan a internet y al espacio material. Pretende servir a los estudios de ciberseguridad y a los creadores de políticas de ciberdefensa y ciberseguridad. El argumento central de los hechos ciberfísicoses exponer que existen eventos que tienen efectos tanto en el mundo material como en el virtual. Asimismo, al manifestarse dentro de un espacio sin fronteras (comointernet), estos pueden saltara diferentes niveles e incluir a múltiples actores gubernamentales, nacionales o privados.

El concepto contempla cualquier canal de comunicación de la sociedad y sus actores (política, economía, comercio, cooperación internacional, etc.). En ese sentido, responde a la noción de que el ciberespacio es un régimen híbrido con características materiales e inmateriales, cuyos componentes físicos y virtuales coexisten en el mundo real, y con capacidad de impacto en las dinámicas sociales (Nye 2010; Demchak 2012).

La comprensión de lo ciberfísico como esquema de análisis híbrido de un fenómeno social puede mejorar con la comparación de conceptos semejantes comolo glocal y el enfoque de seguridad interdoméstico. El término glocal fue utilizado ampliamente dentro de la teoría social a finales del siglo XX, para analizar fenómenos y dinámicas sociales derivados del proceso de globalización, en que la reducción de fronteras (económicas, financieras, políticas, etc.) cambió las características típicas de los espacios locales y globales, entre los que era cada vez más indisociable determinar los límites de lo provincial e internacional. Así,glocales un neologismo que combina ambas categorías. Fue utilizado para describir el incremento de la interacción de las fuerzas de la economía global conlas respuestas de las comunidades locales y regionales, noción que promovió una nueva escala de análisis de la organización socio-territorial del Estado nación (Taylor 1996). Posteriormente, se usó para explicar fenómenos como los procesos de integración económica (Keeling 2004), las dinámicas financieras y multiculturales de grandes urbes (Curtis 2011; Sidaway 2006) y los fenómenos derivados de la migración (Hoerder 2010; Van Wijk y Bolhuis 2017).

Por otra parte, el enfoque de seguridad interdoméstica surgió como una categoría de análisis en el período posterior a la Guerra Fría. En ese momento se consideró obsoleta la visión de la seguridad nacional centrada en la integridad territorial, frente a nuevas amenazasy retos para la seguridad nacional (Lindstrom y Luiijf2012). Sirvió para la creación de los complejos regionales de seguridad en América, con lo que promovió una reinterpretación del concepto de seguridad más allá del aspecto militar, para incluir amenazas de diverso tipo o no tradicionales(Buzan, Waever y De Wilde1998). Acuerdos de cooperación regionalyprocesos de integración económica incluyeron en su agendaasuntoscomo crimen organizado, narcotráfico, estabilidad política, migración, ecología y terrorismo(Benítez 2005).

Ambos términosejemplifican cómo lo ciberfísicoresponde a una reconceptualización para abordar fenómenos de características híbridas, como los que competen a los estudios de ciberseguridad. En la figura 3 se representa el régimen de análisis mixto que distingue a los hechos ciberfísicos, emparentado con ambostérminos citados.

Interacción, cooperación y conflicto en el ciberespacio: actores y partes interesadas

La interacción de los actores del ciberespacio es otro asunto de interés dentro de la propuesta de los hechos ciberfísicos, dada la necesidad de enmarcar a los protagonistas del ciberespacio y localizar unidades de estudio que permitan utilizarla categoría. Esta acción es necesaria para que los estudios del ciberespacio puedan crear y operacionalizar estrategias dirigidas a construir una agenda de ciberseguridad.

La comprensión de los protagonistas del ciberespacio, desde el enfoque de la seguridad nacional, corresponde a una visión que pone en el centro al Estado nación y a los actores gubernamentales. No obstante, esta visión de seguridad acepta que, para promover una estrategia efectiva para crear protocolos o estrategias de ciberseguridad, es necesaria la participación de actores privados y no estatales. Una propuesta sólida en esa óptica es la de las partes interesadas (stakeholdersen el texto en inglés),que clasifica a los actores del ciberespacio en tres grandes grupos(Klimburg y Healey 2012).

El primero son los actores estatales, en concreto, Estados nación e instituciones gubernamentales. Son entidades con los mejores y sofisticados recursos para influir en el ciberespacio, dada la capacidad de componer grandes equipos de seguridad informática y al hecho de que poseen infraestructura en telecomunicaciones.Entre las ventajas que los distinguen está ser entidades de gran tamaño y abarcar múltiples unidades de gobierno (locales, regionales o nacionales), así como diferentes esferas de influencia (política, educativa, comercial, etc.). Es muy complicado que una ciberamenazaafecte la totalidad de sus componentes. Otra fortaleza es que detentan un marco de normas legales e instituciones de justicia para someter a un ciberagresor. Entre sus desventajas está su lenta capacidad de reacción, dada la gran cantidad de unidades gubernamentales que deben coordinar. En esa clasificación se incluyen actores como Estados nación, organismos internacionales o regionales y gobiernossubnacionales.

El segundo grupo son los actores no estatales organizados. Comprende a las entidades fuera del Estado nación y de carácter privado con un nivel mínimo de organización. Entre estas se encuentran los creadores del hardware y software utilizado en el ciberespacio. Son las principales víctimas de ciberagresiones y delitos, a la vez que ejecutan la mayoría de las ciberoperacionesde internet, ya sea por intereses particulares o para apoyar a un gobierno. Los estudios de ciberseguridad ponen especial atención en estos actores, dado que poseen una capacidad de reacción más rápida que los actores estatales. Entre ellos se encuentran empresas de software (Microsoft, Linux, etc.), empresas de seguridad informática (McAfee, Norton) yprestadores de telecomunicaciones (AT&T, Vodafone…), al igual quelos más peligrosos grupos de cibercriminales (mafias y delincuencia organizada).Este grupo engloba: empresas trasnacionales y de software, portadores de telecomunicaciones, ONG, grupos criminales y grupos terroristas.

El tercer grupo son los actores no estatales no organizados, que realizan operaciones o campañas de bajo nivel en el ciberespacio. Ese tipo de acciones son conducidas por pequeños grupos de individuos, sin nivel de jerarquía, o por actores individuales. Una característica suya es la ausencia de una autoridad o cadena de mando, que limita su nivel de operación y capacidad de daño. A diferencia de las grandes organizaciones criminales o grupos delictivos bien estructurados, este tipo de actores no desempeñan actos de cibercrimen de alto valor, además de que sus campañas son de corta duración.La clasificación engloba: hackitivistas, pequeños grupos criminales e individuos autónomos.

Por otra parte, un proceso de interacción en el ciberespacio supone dos vías: la cooperación o el conflicto. De acuerdo conKello (2013), esta dinámica se presenta en cuatro escenarios.

Estatal a estatal: corresponde a una acción en el ciberespacio ejecutada por un actor estatal o gobierno hacia otro actor de las mismas características.

Privado a estatal: representa los ciberataques u operaciones de actores no estatales organizados o no organizados, dirigidos a activos estratégicos de Estados o gobiernos.

Privado aprivado: señala los procesos de cooperación o agresión entre dos entidades no estatales, ya sean estas organizadas o no organizadas.

Estatal a privado: define la colaboración o agresión de un gobierno o actor estatal con una entidad privada, ya sea organizada o no organizada.

Estudio de caso: comprensión de los ataques al SPEI desde los hechos ciberfísicos

El marco de análisis de los hechos ciberfísicos puede aplicarse al caso concreto de México, y la crítica a su ENCS, en dos importantes ciberataques al Sistema de Pagos Electrónicos Interbancarios (SPEI) del Banco de México (BM), en 2018. El primero fue detectado a finales del mes de abril e involucró a tres bancos privados, una casa de bolsa y una caja de ahorro popular. Se estima que hubo pérdidas de alrededor 300 000 000de pesos (Valdelamar 2018).

El segundo fue ejecutado en octubre de 2018, a través de la aseguradora AXA, institución privada mediante la cual los agresores infiltraron el SPEI y realizaron múltiples operaciones anómalas.Tras ese ataque, tres instituciones gubernamentales -el BM, la Secretaría de Hacienda y Crédito Público (SHCP) y la Comisión Nacional Bancaria y de Valores (CNBV)- elevaron a rojo el nivel de alerta de seguridad informática en las operaciones del SPEI (Estañol 2018). Posteriormente, la firma de ciberseguridadFireEye expresó que el culpable del ciberataque fue el equipo de hackers APT38, una cédula norcoreana encargada de ejecutarciberataques a bancos de naciones extranjeras para obtener recursos para su país, famosos por haber vulnerado 16 instituciones bancarias en 11 países y haber extraído 100 000 000de dólares (Lara 2018).

Los ataques al SPEI presentan una importante área de oportunidad para consolidar una agenda de ciberseguridad y delimitar el nivel de impacto de lasciberamenazas, en la cual se puede utilizar el esquema de los hechos ciberfísicos, dada la importante afectación que sufrieron elBM y las partes interesadas, que no contempla la ENCS de México. En la tabla 2se presenta un análisis desde esta propuesta.

Tabla 2 Análisis de ataques al SPEI como hechos ciberfísicos

| Caso de análisis | Narrativa virtual | Narrativa material | Escalas | Partes Interesadas | Tipo de ataque |

| Ataques al SPEI en México (2018) | A. 1er ataque en abril: involucró a tres bancos privados, una casa de bolsa y una caja de ahorro popular. B. 2do ataque en octubre: a través de AXA, por quien se infiltraron el SPEI. | A. El prestigio de los bancos, clientes y activos se vio afectado, con pérdidas de 300 000 000de pesos. B. El BM, la SHCP y la CNBV elevaron a rojo el nivel de alerta de seguridad informática en las operaciones del SPEI, afectando todas sus operaciones. | A. Escala local -nacional: dado que afectó a instituciones bancarias locales y nacionales. B. Escala nacional - internacional: dado que afectó al BM y a una aseguradora de origen francés. Asimismo, los atacantes eran de Corea del Norte, Estado agresor. | A. Actores estatales: BM, SHCP y CNBV. Actores no estatales organizados: casa de bolsa, caja de ahorro popular y APT38. B. Actores estatales: BM, SHCP, CNBV. Actores no estatales organizados: APT38, FireEye y AXA. | A. Privado a Estado; privado a privado. B. Privado a Estado Estado a Estado. |

Fuente: elaboración propia.

Conclusiones

Las ENCS en América Latina y México están alejadas de la comprensión actual de las ciberamenazas y el potencial del ciberespacio para vulnerar la seguridad pública y nacional. Esta distancia explica el alto grado de incremento anual de ciberagresiones entre los Estados de la región y el hecho de que detente las tasas globales más altas de infección por virus maliciosos y ciberataques a instituciones bancarias, junto con Asia.

Elanálisis devela que las ENCS no contemplan protocolos que involucren diferentes escalas de análisis (local, nacional einternacional), así como protocolos de acción o vinculación entre las partes interesadas del ciberespacio (actores estatales, actores no estatales organizados y no organizados) para la prevención de ciberamenazas.

La ausencia de vínculos entre actores públicos y privados ha incrementado los ciberataques a bancos y actores privados. La poca presencia de ataques de corte político como ciberespionaje, hacktivismo o ataquesa INC ha hecho que las ENCS no tengan protocolos concretos en contra de este tipo de agresiones. Otro aspecto importante es que no existe una acción de aprendizaje, estudio o análisis de casos de trascendencia que involucren al ciberespacio y su impacto en el espacio material y virtual, para crear una ENCS y determinar los grados de impacto de una ciberagresión.

En México, la ENCS es ambigua y confunde la disminución de la brecha digital entre la población con la necesidad de poseer una política de ciberseguridad y el desarrollo de capacidades de resiliencia. Es necesario crear un organigrama de responsabilidades y atribuciones de las instituciones públicas y privadas encargadas de la ciberseguridad y homologar las legislaciones nacionalesvinculadas al ciberespacio.El gobierno mexicano debe aprovechar la disposición de la industria privada para crear una Agencia Nacional de Ciberseguridad, a la par de actualizar su catálogo de INC, con división de responsabilidades de su administración entre entidades públicas y privadas.

La propuesta de análisis de los hechos ciberfísicos sirve para comprender cómo una amenaza surgida en el ciberespacio se traslada al espacio físico, y viceversa. También ayudaa delimitar las partes interesadas que construyen una ENCS efectiva, los niveles y esferas de impacto, y los tipos de clasificaciones para los diferentes ciberataques. Después de la revisión de los cinco casos seleccionados, se considera que la propuesta se ajusta al análisis de los ataques al SPEI en México (2018), y puede ser replicada a otro estudio de caso en materia de ciberseguridad.